C 7 Titel Artikel einreichen. Wir entfernen überschüssigen Computermüll manuell. Bereinigen der Festplatte von temporären und nicht verwendeten Dateien mit

Einführung

Der Forex-Markt ist ein hochprofitables und risikoreiches Mittel, um mit Transaktionen zu Fremdwährungskursen Gewinne zu erzielen. Die auf dem Forex-Markt verwendeten Instrumente bestimmen weitgehend die Ergebnisse des Devisenhandels durch Forex-Marktteilnehmer, die Kunden von Brokern sind. Jeder Forex-Broker bietet seinen eigenen an Handelsterminal Allerdings sind sich die meisten Broker und Händler auf dem Forex-Markt heute einig über ihre Wahl der Terminals MetaTrader 4 und MetaTrader 5. Das ForexMoney-Forum wurde für diejenigen erstellt, die sich für ein MetaTrader-Familienterminal für ihren Forex-Handel sowie für Brokerplattformen für binäre Optionen entscheiden.

Handelsdiskussion

Forex-Marktprognosen, unabhängige Meinungen von Devisenmarktexperten – all das finden Sie in. Erfahrung in der Forex-Branche ist willkommen, der Zutritt und die Teilnahme an Diskussionen sind jedoch niemandem untersagt, auch nicht Anfängern. Meinungsaustausch über Währungsbewegungen, Demonstration des eigenen Handels, Führung von Handelstagebüchern, Entwicklung von Forex-Strategien, gegenseitige Hilfeleistung – Das Hauptziel Kommunikation im Forex-Forum, das dem Handel gewidmet ist.

Kommunikation mit Maklern und Händlern (über Makler)

Wenn Sie eine negative oder positive Erfahrung mit einem Forex-Broker gemacht haben, teilen Sie diese auf einer Seite mit, die sich der Qualität von Brokerdienstleistungen widmet. Sie können eine Bewertung zu Ihrem Broker abgeben und dabei die Vor- und Nachteile des Handels über ihn erläutern. Die Gesamtheit der Händlerbewertungen von Brokern stellt eine Art Bewertung von Forex-Brokern dar. In dieser Bewertung können Sie die Spitzenreiter und Außenseiter des Marktes für Forex-Handelsdienstleistungen sehen.

Software für Händler, Handelsautomatisierung

Händler, die sich mit Handelsautomatisierung und der Entwicklung von Forex-Robotern befassen, sind zu dem Bereich eingeladen, in dem Sie Fragen zu den MetaTrader-Handelsplattformen stellen, Ihre Arbeit veröffentlichen oder vorgefertigte Empfehlungen für die Handelsautomatisierung entgegennehmen können.

Kostenlose Kommunikation im ForexMoney-Forum

Möchten Sie entspannen? Oder verfügen Sie noch nicht über die nötigen Qualifikationen, um im Handelsbereich zu kommunizieren? Dann ist das Forex-Forum für . Selbstverständlich ist die Kommunikation zu Themen rund um den Forex-Markt nicht verboten. Hier finden Sie Witze über Händler, Cartoons zu Wirtschaftsthemen und ein vollwertiges Off-Topic.

Geld für die Kommunikation im ForexMoney-Forum

Das ForexMoney-Forum ermöglicht Ihnen nicht nur Freude an der Kommunikation, sondern dank dessen auch erhebliche materielle Belohnungen. Gelder, die für Nachrichten vergeben werden, die das Forum weiterentwickeln und das Interesse des Forumpublikums wecken, können für den Devisenhandel mit einem der Forumpartner verwendet werden.

Vielen Dank, dass Sie sich für unser Forum als Ort der Kommunikation entschieden haben!

Wer hat von einer unbekannten Nummer aus angerufen und ins Telefon geschnupft? Wer ist „Lena von Mordor“, die nach der Party am Samstag im Telefonbuch auftauchte? Geben Sie die letzten 10 Ziffern Ihrer Telefonnummer in die Suchleiste auf Facebook ein und Sie werden wahrscheinlich die Antworten erhalten. Standardmäßig ist die Möglichkeit, eine Person zu finden, per Telefonnummer für alle Benutzer aktiviert.

Wenn Sie nicht möchten, dass Ihnen dieser Trick passiert, ändern Sie Ihre Datenschutzeinstellungen.

2. Deaktivieren Sie den Status „Angesehen“ in Nachrichten

Diese Funktion ruiniert Beziehungen und Leben! Natürlich, wer mag es, wenn persönlich ausgewählte lustige Bilder und wichtige Neuigkeiten offen ignoriert werden?

Wenn Sie nicht zu denen gehören, die Nachrichten von Bekannten ruhig unbeantwortet lassen können, nutzen Sie eine Browser-Erweiterung. Es deaktiviert den Nachrichtenstatus „Angesehen/Ungesehen“ in der Desktop-Version von Facebook. Für den Chrome-Browser ist dies Facebook Unseen. Für Firefox und Explorer – Unentdeckt chatten. Es gibt aber auch einen negativen Punkt: Mit diesen Erweiterungen können Sie den Lesestatus auch nicht sehen.

3. Verstecken Sie Ihren Online-Status vor lästigen Freunden

Wenn Sie einen Freund völlig satt haben, schalten Sie den Chat mit ihm aus. Klicken Sie auf das Zahnrad in der rechten Spalte mit der Freundesliste und wählen Sie „Erweiterte Einstellungen“.

Nachrichten aus dem deaktivierten Chat werden im Ordner „Posteingang“ gespeichert, aber im Gegensatz zum vorherigen Punkt können Sie sie nicht unbemerkt lesen.

4. Suchen Sie in Ihrem Newsfeed nur nach Beiträgen von Freunden und Communities, die Sie abonniert haben

Facebook möchte alle so tief wie möglich in seinen Sumpf hineinziehen. Aus diesem Grund werden den Benutzern Beiträge angezeigt, die von Freunden geliked und kommentiert wurden. Es gibt jedoch eine Möglichkeit, nur Beiträge von Freunden und Communitys, denen Sie folgen, in Ihrem Feed zu belassen.

Installieren Sie die Feed-Erweiterung für Freunde in Chrome. Damit werden überflüssige Beiträge entweder ausgeblendet oder mit einem grauen Schleier abgedeckt – wählen Sie in den Einstellungen.

5. Lesen Sie versteckte Nachrichten

Wer weiß, vielleicht ist Ihr Leben nicht so langweilig, wie es scheint. Vielleicht wurden Sie zum Job Ihrer Träume berufen, heimliche Bewunderer haben Ihnen ihre Liebe gestanden und ihre Bewunderer haben gedroht, Sie zu töten. Aber davon wussten Sie nichts, denn Facebook platziert Nachrichten von Fremden auf versteckter Ordner und benachrichtigt Sie in keiner Weise darüber. Klicken Sie neben den Hauptnachrichten auf die Registerkarte „Sonstiges“ (für viele heißt es neuerdings „Korrespondenzanfrage“) und sehen Sie alles, was verborgen war!

6. Verstecken Sie Ihre Freundesliste vor neugierigen Blicken

Lassen Sie uns nicht einmal darüber spekulieren, warum Sie gegenüber Ihren Facebook-Bekanntschaften möglicherweise schüchtern sind. Gehen Sie einfach auf Ihrer persönlichen Seite auf die Registerkarte „Freunde“, klicken Sie auf den Stift und geben Sie an, wer den Kreis Ihrer Facebook-Freunde sehen kann.

7. Deaktivieren Sie die automatische Videowiedergabe

Auf einen Schlag können Sie Ihren Feed beruhigt gestalten und Geld sparen. mobiler Verkehr. Deaktivieren Sie dazu die automatische Videowiedergabe. Gehen Sie in der nativen Facebook-Anwendung zu Ihren Kontoeinstellungen > „Videos und Fotos“ > „Autoplay“ > wählen Sie die gewünschte Einstellung aus.

8. Teilen Sie GIFs auf Facebook

Liebst du GIFs genauso sehr wie? Wenn die Antwort positiv ist, sagen wir Ihnen, wie Sie diese auf Facebook teilen können. Fügen Sie einen Link zum GIF in das Statusfeld ein (ja, Sie können es nicht direkt von Ihrem Computer hochladen). Nach dem Laden kann der Link gelöscht werden. Veröffentlichen.

9. Ändern Sie Ihren Beziehungsstatus ohne unnötiges Drama

Zwischen der internen Entscheidung, die Beziehung zu beenden, und der Bekanntgabe dieser Entscheidung an die andere Partei kann eine lange Zeit vergehen. Und ich möchte sofort anfangen, auf Facebook nach neuen romantischen Abenteuern zu suchen. Standardmäßig erscheint in den Feeds aller Freunde eine Benachrichtigung über eine Änderung in Ihrem Privatleben. Vergessen Sie also nicht, unter „Informationen“ > „Familie und Beziehungen“ die Einstellung „Nur ich“ auszuwählen.

10. Setzen Sie ein Lesezeichen für interessante Beiträge, um sie später zu lesen

Jeden Tag erscheinen Tausende von Beiträgen in Ihrem Facebook-Feed. Es ist unmöglich, alles zu lesen, selbst wenn Sie den Gedanken an die Arbeit völlig aufgeben. Glücklicherweise verfügt das soziale Netzwerk über einen integrierten Lesezeichendienst. Um einen Beitrag für später zu speichern, klicken Sie auf den Pfeil in der oberen rechten Ecke.

Letztes Mal Wir haben es uns angesehen, aber dieses Mal erzähle ich Ihnen wie löschen Computerschrott manuell, mit Hilfe Windows-Tools und Programme.

1. Schauen wir uns zunächst an, wo in Betriebssystemen Müll gespeichert wird.

Unter Windows XP

Wir gehen hinein und löschen alles in den Ordnern: Temporäre Windows-Dateien:

- C:\Dokumente und Einstellungen\Benutzername\Lokale Einstellungen\Verlauf

- C:\Windows\Temp

- C:\Dokumente und Einstellungen\Benutzername\Lokale Einstellungen\Temp

- C:\Dokumente und Einstellungen\Standardbenutzer\Lokale Einstellungen\Verlauf

Für Windows 7 und 8

Temporäre Windows-Dateien:

- C:\Windows\Temp

- C:\Benutzer\Benutzername\AppData\Local\Temp

- C:\Benutzer\Alle Benutzer\TEMP

- C:\Benutzer\Alle Benutzer\TEMP

- C:\Benutzer\Default\AppData\Local\Temp

Browser-Cache

Opera-Cache:

- C:\Benutzer\Benutzername\AppData\Local\Opera\Opera\cache\

Mozilla-Cache:

- C:\Benutzer\Benutzername\AppData\Local\Mozilla\Firefox\Profiles\ Ordner\Cache

Google Chrome-Cache:

- C:\Benutzer\Benutzername\AppData\Local\Bromium\User Data\Default\Cache

- C:\Benutzer\Benutzer\AppData\Local\Google\Chrome\Benutzerdaten\Default\Cache

Oder geben Sie es in die Adresse ein chrome://version/ und sehen Sie den Pfad zum Profil. Dort wird es einen Ordner geben Zwischenspeicher

Temporäre Internetdateien:

- C:\Benutzer\Benutzername\AppData\Local\Microsoft\Windows\Temporäre Internetdateien\

Zuletzt verwendete Dokumente:

- C:\Benutzer\Benutzername\AppData\Roaming\Microsoft\Windows\Recent\

Einige Ordner sind möglicherweise vor neugierigen Blicken verborgen. Sie müssen es ihnen zeigen.

2. Bereinigen der Festplatte von temporären und nicht verwendeten Dateien mit

Standard-Tool zur Datenträgerbereinigung

1. Gehen Sie zu „Start“ -> „Alle Programme“ -> „Zubehör“ -> „Systemprogramme“ und führen Sie das Programm „Datenträgerbereinigung“ aus.

2. Wählen Sie die zu reinigende Festplatte aus:

Der Festplatten-Scanvorgang beginnt...

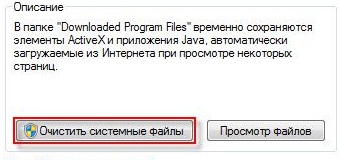

3. Es öffnet sich ein Fenster mit Informationen über den von temporären Dateien belegten Speicherplatz:

Aktivieren Sie die Kontrollkästchen neben den Partitionen, die Sie löschen möchten, und klicken Sie auf OK.

4. Aber das nicht alle. Wenn Sie Windows 7 nicht auf einer leeren Festplatte installiert haben, sondern auf einer zuvor installierten Betriebssystem, haben Sie wahrscheinlich platzraubende Ordner wie Windows.old oder $WINDOWS.~Q.

Darüber hinaus kann es sinnvoll sein, die Prüfpunkte für die Systemwiederherstellung (mit Ausnahme des letzten) zu löschen. Um diesen Vorgang auszuführen, wiederholen Sie die Schritte 1 bis 3, klicken Sie dieses Mal jedoch auf „Löschen“. Systemdateien»:

5. Nach der in Schritt 2 beschriebenen Vorgehensweise öffnet sich das gleiche Fenster, allerdings erscheint oben die Registerkarte „Erweitert“. Gehen Sie dorthin.

Klicken Sie unter „Systemwiederherstellung und Schattenkopien“ auf „Bereinigen“.

3. Dateien pagefile.sys und hiberfil.sys

Die Dateien befinden sich im Stammverzeichnis der Systemfestplatte und nehmen ziemlich viel Platz ein.

1. Die Datei pagefile.sys ist System-Auslagerungsdatei(virtueller Speicher). Sie können es nicht löschen (es wird auch nicht empfohlen, es zu verkleinern), aber Sie können und müssen es auf eine andere Festplatte verschieben.

Das geht ganz einfach, öffnen Sie „Systemsteuerung – System und Sicherheit – System“, wählen Sie „ Zusätzliche Optionen System“ im Abschnitt „Leistung“, klicken Sie auf „Optionen“, wechseln Sie zur Registerkarte „Erweitert“ (oder drücken Sie die Tastenkombination Win + R, um den Ausführungsbefehl zu öffnen und geben Sie dort SystemPropertiesAdvanced ein) und klicken Sie im Abschnitt „Virtueller Speicher“ auf „ Ändern". Dort können Sie den Speicherort der Auslagerungsdatei und ihre Größe auswählen (ich empfehle, „Größe wie vom System ausgewählt“ zu belassen).

4. Entfernen unnötiger Programme von der Festplatte

Eine gute Möglichkeit, Speicherplatz freizugeben (und als zusätzlichen Bonus die Systemleistung zu steigern), besteht darin, Programme zu entfernen, die Sie nicht verwenden.

Gehen Sie zur Systemsteuerung und wählen Sie „Programme deinstallieren“. Es erscheint eine Liste, in der Sie das zu entfernende Programm auswählen und auf „Löschen“ klicken können.

5. Defragmentierung

Defragmentierung Festplatte, ausgeführt von einem Defragmentierungsprogramm, ermöglicht es Ihnen, den Inhalt von Clustern zu organisieren, d. h. sie auf der Festplatte zu verschieben, sodass Cluster mit derselben Datei nacheinander platziert und leere Cluster kombiniert werden. Das führt zu um die Geschwindigkeit zu erhöhen Zugriff auf Dateien und damit zu einer gewissen Steigerung der Computerleistung, die bei hohes Level Zersplitterung Die Festplatte kann sich als solche herausstellen ziemlich auffällig. Standardprogramm Die Festplattendefragmentierung finden Sie unter: Start > Alle Programme > Zubehör > Dienstprogramme > Festplattendefragmentierung

So sieht das Programm aus. In dem du kannst analysieren Festplatte, wo das Programm ein Diagramm der Festplattenfragmentierung anzeigt und Ihnen mitteilt, ob Sie eine Defragmentierung durchführen müssen oder nicht. Sie können auch einen Zeitplan für die Defragmentierung der Festplatte festlegen. Dabei handelt es sich um ein in Windows integriertes Programm; es gibt auch separate Programme zur Festplattendefragmentierung, die Sie beispielsweise hier herunterladen können:

Auch die Benutzeroberfläche ist recht einfach.

Hier sind seine Vorteile gegenüber dem Standardprogramm:

- Analyse vor der Defragmentierung der Festplatte Führen Sie vor der Defragmentierung eine Festplattenanalyse durch. Nach der Analyse wird ein Dialogfenster mit einem Diagramm angezeigt, das den Prozentsatz der fragmentierten Dateien und Ordner auf der Festplatte sowie eine Handlungsempfehlung anzeigt. Es wird empfohlen, die Analyse regelmäßig durchzuführen und die Defragmentierung nur nach entsprechenden Empfehlungen eines Festplatten-Defragmentierungsprogramms durchzuführen. Es wird empfohlen, mindestens einmal pro Woche eine Festplattenanalyse durchzuführen. Wenn die Notwendigkeit einer Defragmentierung selten auftritt, kann das Intervall der Festplattenanalyse auf einen Monat verlängert werden.

- Analyse nach dem Hinzufügen einer großen Anzahl von Dateien Nach dem Hinzufügen einer großen Anzahl von Dateien oder Ordnern kann es zu einer übermäßigen Fragmentierung der Festplatten kommen. In solchen Fällen wird daher empfohlen, sie zu analysieren.

- Überprüfen Sie, ob Sie über mindestens 15 % freien Speicherplatz verfügen Für eine vollständige und korrekte Defragmentierung mit der Festplattendefragmentierung muss auf der Festplatte mindestens 15 % freier Speicherplatz vorhanden sein. Die Festplattendefragmentierung verwendet dieses Volume als Bereich zum Sortieren von Dateifragmenten. Wenn die Menge weniger als 15 % des freien Speicherplatzes beträgt, führt die Festplattendefragmentierung nur eine teilweise Defragmentierung durch. Um zusätzlichen Speicherplatz freizugeben, löschen Sie unnötige Dateien oder verschieben Sie sie auf ein anderes Laufwerk.

- Defragmentierung nach der Installation Software oder Windows-Installationen Defragmentieren Sie Laufwerke nach der Installation von Software oder nach der Durchführung eines Updates oder saubere Installation Windows. Nach der Installation von Software werden Laufwerke häufig fragmentiert. Die Ausführung einer Festplattendefragmentierung kann daher Abhilfe schaffen höchste Leistung Dateisystem.

- Sparen Sie Zeit bei der Festplattendefragmentierung Sie können die für die Defragmentierung erforderliche Zeit ein wenig sparen, wenn Sie Junk-Dateien vor Beginn des Vorgangs von Ihrem Computer entfernen und auch die Systemdateien pagefile.sys und hiberfil.sys, die vom System als temporäre Pufferdateien usw. verwendet werden, von der Berücksichtigung ausschließen werden zu Beginn jeder Windows-Sitzung neu erstellt.

6. Entfernen Sie unnötige Dinge vom Start

7. Entfernen Sie alles Unnötige von

Nun, ich denke, Sie wissen selbst, was Sie auf Ihrem Desktop nicht benötigen. Und Sie können lesen, wie man es benutzt. , ein sehr wichtiger Vorgang, also vergessen Sie ihn nicht!

Und heute erzähle ich Ihnen von einer anderen Suchmaschine, die von Pentestern/Hackern verwendet wird – Google, genauer gesagt von versteckte Möglichkeiten Google.

Was sind Google Dorks?

Google Dork oder Google Dork Queries (GDQ) ist eine Reihe von Abfragen zur Identifizierung der schlimmsten Sicherheitslücken. Alles, was nicht ordnungsgemäß vor Suchrobotern verborgen bleibt.

Der Kürze halber werden solche Anfragen als Google-Idioten oder einfach als Idioten bezeichnet, wie jene Administratoren, deren Ressourcen mit GDQ gehackt wurden.

Google-Betreiber

Zunächst möchte ich eine kleine Liste geben nützliche Befehle Google. Unter allen erweiterten Suchbefehlen von Google interessieren uns vor allem diese vier:

- Site – Suche auf einer bestimmten Site;

- inurl – geben Sie an, dass die gesuchten Wörter Teil der Seiten-/Site-Adresse sein sollen;

- intitle – Suchoperator im Titel der Seite selbst;

- ext oder Dateityp – Suche nach Dateien eines bestimmten Typs anhand der Erweiterung.

Außerdem müssen Sie beim Erstellen von Dork mehrere wichtige Operatoren kennen, die durch Sonderzeichen angegeben werden.

- | - Der ODER-Operator, auch bekannt als vertikaler Schrägstrich (logisches Oder), gibt an, dass Sie Ergebnisse anzeigen müssen, die mindestens eines der in der Abfrage aufgeführten Wörter enthalten.

- „“ – Der Anführungszeichenoperator gibt eine genaue Übereinstimmung an.

- — – Der Minus-Operator wird verwendet, um Wörter, die nach dem Minus angegeben sind, von der Anzeige von Ergebnissen auszuschließen.

- * – Das Sternchen oder der Sternchenoperator wird als Maske verwendet und bedeutet „irgendetwas“.

Wo finde ich Google Dorky?

Die interessantesten Idioten sind die frischen, und die frischesten sind diejenigen, die der Pentester selbst gefunden hat. Es stimmt, wenn Sie sich zu sehr auf Experimente einlassen, werden Sie von Google ausgeschlossen ... bevor Sie das Captcha eingeben.

Wenn Ihnen die Vorstellungskraft fehlt, können Sie versuchen, im Internet neue Idioten zu finden. Die beste Seite, um Idioten zu finden, ist Exploit-DB.

Der Exploit-DB-Onlinedienst ist ein gemeinnütziges Offensive-Security-Projekt. Falls es jemand nicht weiß, diese Firma engagiert sich in der Ausbildung auf diesem Gebiet Informationssicherheit, und bietet auch Pentesting-Dienste (Penetrationstests) an.

Die Exploit-DB-Datenbank enthält eine große Anzahl von Idioten und Schwachstellen. Um nach Idioten zu suchen, gehen Sie auf die Website und gehen Sie zur Registerkarte „Google Hacking Database“.

Die Datenbank wird täglich aktualisiert. Oben finden Sie die neuesten Ergänzungen. Auf der linken Seite ist das Datum, an dem der Idiot hinzugefügt wurde, Name und Kategorie.

Exploit-DB-Website

Exploit-DB-Website Unten finden Sie Idioten, sortiert nach Kategorien.

Exploit-DB-Website

Exploit-DB-Website  Exploit-DB-Website

Exploit-DB-Website Eine weitere gute Seite ist . Dort findet man oft interessante, neue Idioten, die nicht immer auf Exploit-DB landen.

Beispiele für die Verwendung von Google Dorks

Hier sind Beispiele für Idioten. Vergessen Sie beim Experimentieren mit Trotteln nicht den Haftungsausschluss!

Dieses Material dient nur zu Informationszwecken. Es richtet sich an Infund diejenigen, die eine solche Ausbildung anstreben. Die in diesem Artikel dargestellten Informationen dienen ausschließlich Informationszwecken. Weder die Herausgeber der Website www.site noch der Autor der Veröffentlichung tragen irgendeine Verantwortung für Schäden, die durch das Material in diesem Artikel verursacht werden.

Türen zum Auffinden von Website-Problemen

Manchmal ist es nützlich, die Struktur einer Site zu untersuchen, indem man eine Liste der darauf befindlichen Dateien erhält. Wenn die Site auf der WordPress-Engine erstellt wurde, speichert die Datei „repair.php“ die Namen anderer PHP-Skripte.

Das inurl-Tag weist Google an, nach dem ersten Wort im Linktext zu suchen. Wenn wir „allinurl“ geschrieben hätten, wäre die Suche im gesamten Linktext erfolgt und die Suchergebnisse wären unübersichtlicher gewesen. Daher reicht es aus, eine Anfrage wie diese zu stellen:

inurl:/maint/repair.php?repair=1

Als Ergebnis erhalten Sie eine Liste der WP-Sites, deren Struktur über die Repair.php einsehbar ist.

Studieren der Struktur einer Website auf WP

Studieren der Struktur einer Website auf WP WordPress bereitet Administratoren viele Probleme mit unerkannten Konfigurationsfehlern. Aus dem geöffneten Protokoll können Sie zumindest die Namen der Skripte und heruntergeladenen Dateien herausfinden.

inurl:"wp-content/uploads/file-manager/log.txt"

In unserem Experiment konnten wir mit einer einfachen Anfrage einen direkten Link zum Backup im Protokoll finden und es herunterladen.

Wertvolle Informationen in WP-Protokollen finden

Wertvolle Informationen in WP-Protokollen finden Aus Protokollen können viele wertvolle Informationen gewonnen werden. Es genügt zu wissen, wie sie aussehen und wie sie sich von der Masse anderer Dateien unterscheiden. Beispielsweise erstellt eine Open-Source-Datenbankschnittstelle namens pgAdmin eine Dienstdatei pgadmin.log. Es enthält häufig Benutzernamen, Datenbankspaltennamen, interne Adressen und dergleichen.

Das Protokoll wird mit einer einfachen Abfrage gefunden:

ext:log inurl:"/pgadmin"

Es gibt eine Meinung dazu Open Source- Das Sicherheitscode. Allerdings bedeutet die Offenheit von Quellcodes an sich nur die Möglichkeit, sie zu erforschen, und die Ziele einer solchen Forschung sind nicht immer gut.

Unter den Frameworks zur Entwicklung von Webanwendungen ist beispielsweise die Symfony Standard Edition beliebt. Bei der Bereitstellung wird automatisch eine Datei „parameters.yml“ im Verzeichnis /app/config/ erstellt, in der der Datenbankname sowie Benutzername und Kennwort gespeichert werden.

Sie können diese Datei mit der folgenden Abfrage finden:

inurl:app/config/ intext:parameters.yml intitle:index.of

f Eine weitere Datei mit Passwörtern

f Eine weitere Datei mit Passwörtern Natürlich könnte das Passwort dann geändert werden, aber meistens bleibt es dasselbe, wie es bei der Bereitstellung festgelegt wurde.

Das Open-Source-Browsertool UniFi API wird zunehmend in Unternehmensumgebungen eingesetzt. Es dient der Verwaltung von Segmenten drahtlose Netzwerke, erstellt nach dem Prinzip des „nahtlosen Wi-Fi“. Das heißt, in einem Unternehmensnetzwerk-Bereitstellungsschema, bei dem viele Zugangspunkte von einem einzigen Controller gesteuert werden.

Das Dienstprogramm dient zur Anzeige von Daten, die über die UniFi Controller-API von Ubiquiti angefordert werden. Mit seiner Hilfe ist es einfach, Statistiken, Informationen zu verbundenen Clients und andere Informationen über den Serverbetrieb über die UniFi-API anzuzeigen.

Der Entwickler warnt ehrlich: „Bitte bedenken Sie, dass dieses Tool VIELE der in Ihrem Controller verfügbaren Informationen offenlegt, daher sollten Sie den Zugriff darauf irgendwie einschränken!“ Es sind keine Sicherheitskontrollen in das Tool integriert ...“ Doch viele Menschen scheinen diese Warnungen nicht ernst zu nehmen.

Wenn Sie diese Funktion kennen und eine weitere spezifische Anfrage stellen, werden Ihnen zahlreiche Dienstdaten angezeigt, darunter Anwendungsschlüssel und Passphrasen.

inurl:"/api/index.php" intitle:UniFi

Allgemeine Suchregel: Zuerst ermitteln wir die spezifischsten Wörter, die das ausgewählte Ziel charakterisieren. Wenn es sich um eine Protokolldatei handelt, was unterscheidet sie dann von anderen Protokollen? Wenn es sich um eine Datei mit Passwörtern handelt, wo und in welcher Form können diese dann gespeichert werden? Markierungswörter finden sich immer an einer bestimmten Stelle – zum Beispiel im Titel einer Webseite oder deren Adresse. Indem Sie Ihren Suchbereich einschränken und genaue Markierungen angeben, erhalten Sie rohe Suchergebnisse. Reinigen Sie es anschließend von Schmutz und klären Sie die Anfrage.

Türen zur Suche öffnen NAS

Netzwerkspeicher für Zuhause und im Büro sind heutzutage beliebt. Die NAS-Funktion wird von vielen unterstützt externe Laufwerke und Router. Die meisten ihrer Besitzer kümmern sich nicht um die Sicherheit und ändern nicht einmal Standardkennwörter wie admin/admin. Sie können beliebte NAS anhand der typischen Titel ihrer Webseiten erkennen. Zum Beispiel die Anfrage:

intitle: „Willkommen beim QNAP Turbo NAS“

zeigt eine Liste der von QNAP erstellten NAS-IPs an. Es bleibt nur noch, den Schwächsten unter ihnen zu finden.

Der QNAP-Clouddienst hat (wie viele andere auch) die Funktion der Bereitstellung öffentlicher Zugang zu Dateien über einen privaten Link. Das Problem ist, dass es nicht so geschlossen ist.

inurl:share.cgi?ssid=

Geteilte Dateien finden

Geteilte Dateien finden Diese einfache Abfrage zeigt Dateien an, die über die QNAP-Cloud freigegeben wurden. Sie können direkt im Browser angezeigt oder für detailliertere Informationen heruntergeladen werden.

Türen zum Durchsuchen von IP-Kameras, Medienservern und Webadministrationspanels

Neben NAS gibt es eine Menge anderer webverwalteter Netzwerkgeräte mit erweiterten Google-Abfragen.

Die gebräuchlichste Methode hierfür sind CGI-Skripte, daher ist die Datei main.cgi ein vielversprechendes Ziel. Er kann sich jedoch überall treffen, daher ist es besser, die Anfrage zu klären.

Zum Beispiel durch Hinzufügen eines Standardaufrufs zu it?next_file. Als Ergebnis bekommen wir einen Idioten wie:

inurl:"img/main.cgi?next_file"

Neben Kameras gibt es auch Medienserver, die für jedermann zugänglich sind. Dies gilt insbesondere für Twonky-Server von Lynx Technology. Sie haben einen sehr erkennbaren Namen und den Standardport 9000.

Für sauberere Suchergebnisse ist es besser, die Portnummer in der URL anzugeben und sie aus dem Textteil von Webseiten auszuschließen. Die Anfrage nimmt die Form an

intitle:"twonky server" inurl:"9000" -intext:"9000"

Videobibliothek nach Jahr

Videobibliothek nach Jahr Typischerweise ist ein Twonky-Server eine riesige Medienbibliothek, die Inhalte über UPnP teilt. Die Autorisierung für sie wird häufig „aus Bequemlichkeitsgründen“ deaktiviert.

Türen zur Suche nach Schwachstellen

Big Data ist heutzutage ein Schlagwort: Es wird angenommen, dass es auf magische Weise besser funktioniert, wenn man Big Data zu irgendetwas hinzufügt. Tatsächlich gibt es nur sehr wenige echte Experten für dieses Thema und in der Standardkonfiguration führt Big Data zu großen Schwachstellen.

Hadoop ist eine der einfachsten Möglichkeiten, Tera- und sogar Petabytes an Daten zu kompromittieren. Diese Plattform ist geöffnet Quellcode enthält bekannte Header, Portnummern und Serviceseiten, die das Auffinden der von ihm verwalteten Knoten erleichtern.

intitle:"Namenode-Informationen" UND inurl:":50070/dfshealth.html"

Große Daten? Große Schwachstellen!

Große Daten? Große Schwachstellen! Mit dieser Verkettungsabfrage erhalten wir Suchergebnisse mit einer Liste anfälliger Hadoop-basierter Systeme. Sie können direkt von Ihrem Browser aus herumlaufen Dateisystem HDFS und laden Sie eine beliebige Datei herunter.

Google Dorky ist leistungsfähiges Werkzeug Jeder Pentester, den nicht nur ein Ikennen sollte, sondern auch regelmäßiger Benutzer Netzwerke.

Im Folgenden finden Sie eine alphabetische Liste der Suchoperatoren. Diese Liste enthält Betreiber, die von Google nicht offiziell unterstützt werden und nicht in aufgeführt sind Die Online-Hilfe von Google.

Notiz: Google kann die Arbeitsweise undokumentierter Operatoren ändern oder sie vollständig eliminieren.

Jeder Eintrag enthält normalerweise die Syntax, die Funktionen und ein Beispiel. Einige der Suchoperatoren funktionieren nicht wie vorgesehen, wenn Sie zwischen dem Doppelpunkt (:) und dem nachfolgenden Suchwort ein Leerzeichen einfügen. Wenn Sie nicht prüfen möchten, welche Suchoperatoren nach dem Doppelpunkt kein Leerzeichen erfordern, platzieren Sie das Schlüsselwort immer direkt neben dem Doppelpunkt. Viele Suchoperatoren können überall in Ihrer Suchanfrage erscheinen. In unseren Beispielen platzieren wir den Suchoperator möglichst weit rechts. Wir tun dies, weil das Formular „Erweiterte Suche“ Abfragen auf diese Weise schreibt. Außerdem macht eine solche Konvention klarer, welche Operatoren welchen Begriffen zugeordnet sind.

Allinanchor:

Wenn Sie Ihre Abfrage mit allinanchor: starten, beschränkt Google die Ergebnisse auf Seiten, die alle Abfragebegriffe enthalten, die Sie in den Links zur Seite angeben. Zum Beispiel, [ Allinanchor: Beste Museen Sydney] gibt nur Seiten zurück, in denen der Ankertext auf Links zu den Seiten die Wörter „best“, „museen“ und „sydney“ enthält.

Gruppe:

Wenn Sie „group:“ in Ihre Abfrage einbeziehen, beschränkt Google Ihre Google Groups-Ergebnisse auf Newsgroup-Artikel aus bestimmten Gruppen oder Unterbereichen. Beispielsweise gibt [ sleep group:misc.kids.moderated ] Artikel in der Gruppe misc.kids.moderated zurück, die das Wort „sleep“ enthalten, und [ sleep group:misc.kids ] gibt Artikel im Unterbereich misc.kids zurück, die das Wort „sleep“ enthalten enthalten das Wort „Schlaf“.

Id: Titel:

Der Abfragetitel: Begriff Beschränkt die Ergebnisse auf Dokumente, die Folgendes enthalten Begriff im . Zum Beispiel, [ Grippeschutzimpfung intitle:help] gibt Dokumente zurück, in deren Titeln das Wort „Hilfe“ vorkommt, und die Wörter „Grippe“ und „Impfung“ an einer beliebigen Stelle im Dokument erwähnen (Titel oder nicht).

Notiz: Zwischen dem Intitle: und dem folgenden Wort darf kein Leerzeichen stehen.

Das Einfügen von „intitle:“ vor jedes Wort in Ihrer Abfrage entspricht dem Einfügen von „allintitle:“ am Anfang Ihrer Abfrage, z. B. [ intitle:google intitle:search] ist das gleiche wie [ allintitle: Google-Suche ].

Wenn Sie „inurl:“ in Ihre Abfrage einschließen, beschränkt Google die Ergebnisse auf Dokumente, die dieses Wort im enthalten. Sucht beispielsweise nach Seiten im Google Guide, deren URL das Wort „drucken“ enthält. Es findet PDF-Dateien, die sich im Verzeichnis oder Ordner mit dem Namen „print“ auf der Google Guide-Website befinden. Die Abfrage [ inurl:gesunde Ernährung] gibt Dokumente zurück, in deren URL das Wort „gesund“ vorkommt und das Wort „essen“ an einer beliebigen Stelle im Dokument erwähnt wird.

Notiz: Zwischen der inurl: und dem folgenden Wort darf kein Leerzeichen stehen.

Das Einfügen von „inurl:“ vor jedes Wort in Ihrer Abfrage entspricht dem Einfügen von „allinurl:“ am Anfang Ihrer Abfrage, z. B. [ inurl:gesund inurl:essen] ist das gleiche wie [ allinurl: gesunde Ernährung ].

In URLs werden Wörter häufig zusammengeführt. Sie müssen nicht zusammen ausgeführt werden, wenn Sie inurl: verwenden.

Der Abfragelink: URL zeigt Seiten, die darauf hinweisen. Um beispielsweise Seiten zu finden, die auf die Startseite von Google Guide verweisen, geben Sie Folgendes ein:

Hier finden Sie Links zur Homepage von UK Owners Direct, die sich nicht auf der eigenen Website befinden.

Ort: verwandt:

Sie können Ihre Ergebnisse auch über die Domänenauswahl auf der Seite „Erweiterte Suche“ auf eine Website oder Domäne beschränken.